0-day in Office ontdekt via Wit-Rusland

Deze zeroday (of: 0-day) in Microsofts veelgebruikte kantoorpakket is ontdekt door het Japanse cybersecurity-onderzoeksteam nao_sec. Beveiligingsexperts van dat team zagen op VirusTotal een malafide Word-document opduiken, dat is ge-upload vanaf een IP-adres in Wit-Rusland (Belarus). Diverse andere security-onderzoekers zijn toen op deze vondst gedoken en hebben het grote, gapende beveiligingsgat bevestigd en verder geanalyseerd.

Dankzij Microsoft-supporttool

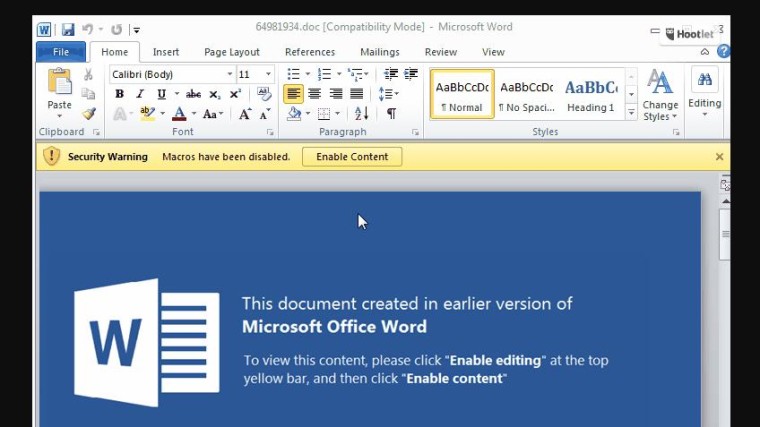

De kwetsbaarheid, waar dus nog geen patch voor beschikbaar is, draagt nu de naam Follina en wordt nog niet door alle securitysoftware gedetecteerd. IT-beveiligingsexpert Kevin Beaumont (die krap een jaar in dienst is geweest bij Microsoft) heeft de 0-day uitgeplozen. Het vanuit Wit-Rusland geopenbaarde Word-document gebruikt de functionaliteit voor remote templates om een html-bestand op te halen vanaf het internet. Dat bestand gebruikt dan een Microsoft-protocol voor URI-schema's (uniform resource identifies) om kwaadaardige code in te laden die vervolgens wordt uitgevoerd door Windows' PowerShell.

Het uitvoeren van de code gebeurt via Microsofts supporthulpmiddel MSDT (Microsoft Support Diagnostic Tool). Dat werkt ook als beheerders macrofunctionaliteit in Office hebben uitgeschakeld. Beaumont merkt in zijn blogpost op dat de Protected View van Word wel aanslaat, maar dat aanvallers via het RTF-bestandsformaat hun kwaadaardige code kunnen draaien zonder dat slachtoffers het document zelfs maar hoeven te openen. De previewfunctionaliteit in de Windows Verkenner zorgt dan voor uitvoering van de malware.

Office 2013, 2016, 2021

Office-versies 2013 en 2016 zijn kwetsbaar, maar ook de nieuwste Office-versie 2021 blijkt deze zeroday te bevatten. Laatstgenoemde is aangetoond door de Belgische security-onderzoeker Didier Stevens. Hij laat in een video zien hoe de malafide code wordt uitgevoerd in een volledig gepatchte installatie van Office 2021. Naast Word is ook Office-app Outlook te misbruiken voor aanvallen via deze zeroday.

Beheerders kunnen hun Windows-systemen beschermen tegen Follina door ASR-regels (Attack Surface Reduction) in te schakelen die Office-applicaties weerhouden van het aanmaken van child-processen. Dit kan echter nogal een paardenmiddel zijn, bijvoorbeeld voor organisaties die add-ins voor Office gebruiken. Een andere beschermingsmogelijkheid is het verwijderen van de handler voor het MSDT-protocol, tweet de Amerikaanse security-expert Jake Williams. Beheerders kunnen dat doen via een register-aanpassing in Windows.

Reacties

Om een reactie achter te laten is een account vereist.

Inloggen Word abonnee