Gepatcht lek in Exchangeservers misbruikt door staatshackers

Het lek betreft een kwetsbaarheid die is beschreven in CVE-2020-0688 en geldt voor alle Exchange-servers, ook die inmiddels niet meer worden ondersteund. Op 11 februari heeft Microsoft het lek gerepareerd tijdens een reguliere Patch Tuesday. Volexity heeft aanwijzingen dat er meer staatsgedreven pogingen zijn gedaan om het lek te misbruiken. Het Amerikaanse Department of Defense (DOD) heeft die pogingen inmiddels bevestigd, meldt ZDNet.

Op 26 februari volgde een piek in het scannen van Exchange severs. Dat was een dag nadat het Zero Day Initiative details heeft gegeven over het probleem van CVE-2020-0688 en er verschillende exploits in omloop kwamen.

Uitkomst voor ransomware-aanvallers

Volgens Volexity hebben dat soort scans ook daadwerkelijk geleid tot succesvolle aanvallen. Het bureau gebruikt daar de term advanced persistent threats (APT) voor die doorgaans gebruikt wordt voor staatgesteunde hacker groeperingen. Het ligt voor de hand dat andere groepen kwaadwillenden, zoals ransomware-criminelen, binnenkort ook het lek gaan gebruiken, verwacht beveiligingsonderzoekers die ZDNet heeft gesproken.

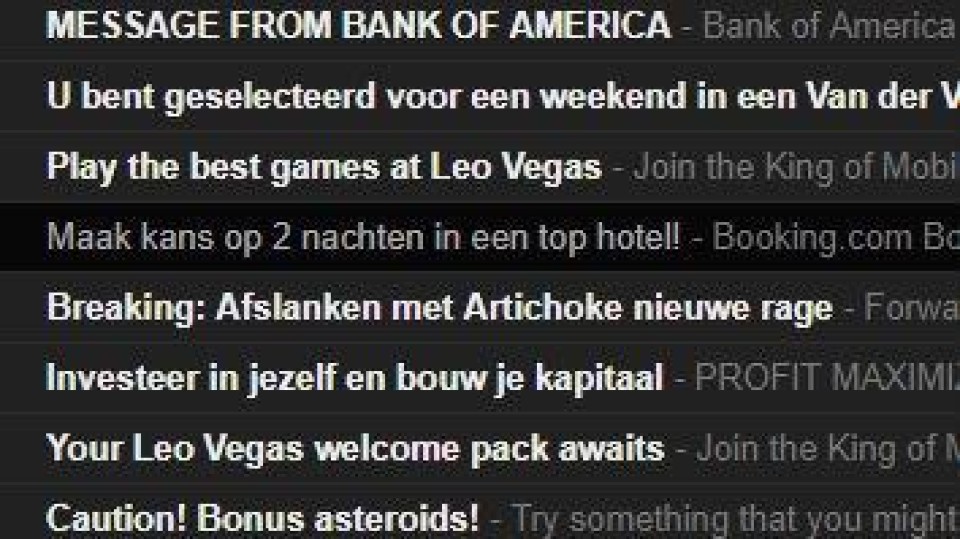

Voor het misbruik van de kwetsbaarheid is wel de nodige kennis en vaardigheden nodig. Bovendien is een account op de Exchange-server nodig. De aanvallers moeten dus eerst inloggen op het account voordat zij kwaadaardige code ten uitvoer kunnen brengen. Met gerichte phishing-acties kunnen hackers wel aan dergelijke inloggegevens komen.

Dit voorval is weer een duidelijke pleidooi voor het snel aanbrengen van patches en het gebruik van multiple factor authentication (MFA). Met MFA is het vrijwel uitgesloten dat hackers dit lek kunnen misbruiken.

Reacties

Om een reactie achter te laten is een account vereist.

Inloggen Word abonnee