Prestatieklap voor Intel- en AMD-chips door securityfixes

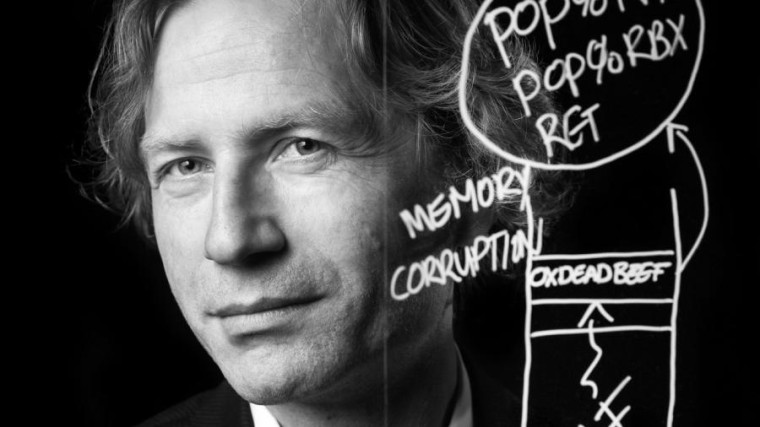

De nieuwe kwetsbaarheid is een vorm van zogeheten speculative execution-aanvallen waarbij misbruik valt te maken van ingebouwde code-uitvoeringsmogelijkheden van moderne processors. Om hogere snelheden te halen in het draaien van software voeren rekenchips zoals die van Intel en AMD 'preventief' meerdere codepaden uit, vooruitlopende op andere berekeningen die mogelijk wat langer duren. Zodra dan duidelijk is welk speculatief uitgevoerd codepad nodig blijkt, wordt die gekozen en worden de overige verworpen. Daarin schuilt echter een mogelijk beveiligingsrisico, wat de afgelopen jaren op verschillende manieren is bewezen.

Aanval via verdediging

De Spectre- en Meltdown-gevallen zijn twee van de meest bekende kwetsbaarheden in moderne processors. Nu hebben wetenschappers van de technische universiteit ETH Zürich een nieuwe methode uitgedokterd om misbruik te maken van speculatieve code-uitvoering. Ironisch genoeg maken ze hierbij gebruik van een softwarematig verdedigingsmiddel dat juist is ontwikkeld om de schadelijke gevolgen van Spectre-achtige aanvallen te beperken.

De nu geopenbaarde Retbleed-kwetsbaarheid hakt in op de retpoline-bescherming die door security-experts van Google is ontwikkeld. Retpoline (wat een samenvoeging is van 'return' en 'trampoline') laat zogeheten return-operations in code heen en weer stuiteren, legt Google uit in zijn supportdocument van begin 2018. De ernstige CPU-gaten Spectre en Meltdown zijn toen geopenbaard, nadat ze veel eerder door wetenschappers zijn ontdekt, uitgevogeld en verantwoord gemeld bij getroffen processormakers. In de jaren daarna zijn afdekkende maatregelen, fixes in firmware, patches in diverse besturingssystemen, en veranderingen in hardware-ontwerpen doorgevoerd, maar zijn ook weer nieuwe varianten en processorkwetsbaarheden ontdekt.

Retbleed is hier een voortzetting van. Het werkt via de retpoline-afweer die juist minder prestatieverlies gaf dan andere maatregelen tegen de fundamentele processorgaten. Sinds het debuut van die Google-verdedigingsmethode hebben sommige experts al gewaarschuwd dat het niet afdoende is, schrijft Ars Technica nu. Linux-schepper Linus Torvalds heeft die waarschuwingen afgewezen omdat eventuele aanvallen niet praktisch uitvoerbaar zouden zijn. De wetenschappers uit Zürich bewijzen nu zijn ongelijk.

Dreiging van datadiefstal

Zij hebben niet alleen theoretisch aangetoond dat retpoline geen sluitende verdediging biedt tegen speculative execution attacks. De onderzoekers hebben namelijk ook proof-of-concept (PoC) code gemaakt, waarmee ze vanuit een applicatie met lage toegangsrechten toegang kunnen krijgen tot data van andere software-processen. Die data wordt dan gepakt uit een van de codepaden die alvast worden uitgevoerd voor zo'n ander stuk software. De PoC werkt in ieder geval op Intel-processors van de zevende generatie (Kaby Lake) Core-chips en de achtste generatie (Coffee Lake), plus op AMD-processors gebaseerd op diens moderne CPU-architecturen Zen 1, Zen 1+ en Zen 2.

De komst van Retbleed bevestigt de sombere inschatting die Google-onderzoekers begin 2019 al hebben gedaan: dat Spectre, Meltdown en 'afstammelingen' de ICT-industrie nog lang blijven achtervolgen. Het gaat daarbij niet alleen om de implicaties voor databeveiliging - met name op servers en in cloudomgevingen - maar ook om gevolgen voor prestatieniveaus van processors. Intel en AMD hebben nu elk snel beperkende maatregelen tegen Retbleed genomen, maar die kunnen volgens de Zwitserse onderzoekers flink wat kosten qua processorvermogen.

In een YouTube-video demonstreren de Zwitserse wetenschappers hoe Retbleed datalekkage vanuit het kernelgeheugen van Intel- en AMD-processors faciliteert:

Reacties

Om een reactie achter te laten is een account vereist.

Inloggen Word abonnee