Versleutelde mails open en bloot door PGP-gat

De initiële onduidelijkheid weerhoudt experts er niet van om al adviezen te geven. Zo stelt de digitale burgerrechtenorganisatie Electronic Frontier Foundation (EFF) dat PGP-gebruikers per direct moeten stoppen met deze technologie voor beveiligd mailen. Voor versleutelde communicatie zouden zij nu beter op chat-app Signal kunnen vertrouwen, totdat het PGP-gat is gedicht.

Advies: uitschakelen

Ook de ontdekkers van efail, die hun onderzoek morgen breed bekend maken, raden PGP-gebruik af, voor nu. “Er zijn momenteel geen betrouwbare fixes voor de kwetsbaarheid”, stelt professor Sebastian Schinzel van de Münster-universiteit in Duitsland. Onderzoekers aan die universiteit hebben in samenwerking met collega’s aan de Ruhr-universiteit en de Universiteit Leuven de PGP-kwetsbaarheid ontdekt en geanalyseerd.

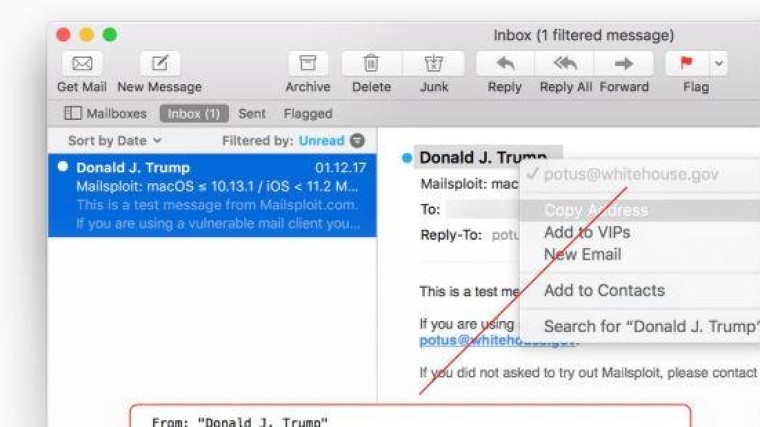

Schinzel verwijst in zijn vooraankondiging van de onthulling naar de blogpost van de EFF plus diens instructies voor uitschakeling van mailversleutelende plug-ins in de veelgebruikte e-mailclients Thunderbird, Apple Mail en Outlook.

Advies: niet uitschakelen

Volgens de ontwikkelaars van de open source OpenPGP-implementatie GPG (GnuPG) is dit advies echter overtrokken. Ten eerste, zo stelt ontwikkelaar Werner Koch in een post op de GnuPG-mailinglijst, is efail of OpenPGP veiliger dan beveiligde mail (S/MIME). Laat staan natuurlijk geheel onbeveiligde mail (MIME), wat het gevolg is van geheel afzien van mailversleuteling. Ten tweede zou het eigenlijke probleem zitten in de verwerking van html-berichten door mailclients en niet in de gebruikte encryptiestandaard.

De kwetsbaarheid efail is door de GnuPG-ontwikkelaars dan ook omgedoopt tot ‘ehtmlfail’. Hierbij speelt mogelijk ook enige mate van rancuneus gevoel mee. Koch meldt in een andere post dat hij eind vorig jaar al een mailwisseling heeft gehad met professor Schinzel over een onderzoekskwestie die helemaal geen GnuPG-probleem bleek te zijn. Dit blijkt nu dus de efail-kwetsbaarheid te zijn.

Daarnaast speelt nog mee dat nu daags voor de geplande onthulling er sprake lijkt te zijn van selectieve informering van getroffen of betrokken partijen. “Het GnuPG-team is niet gecontacteerd door de onderzoekers”, merkt Koch op in zijn eerdere bericht. Hij heeft echter zijn handen weten te leggen op een versie van de onderzoekspaper, die dus morgen pas wordt geopenbaard.

Op basis van van die informatie komt Koch tot de conclusie dat ‘goedgelovig gedrag’ door mailclients het mogelijk maakt om html te misbruiken voor het ontcijferen van versleutelde mails. Hiervoor zouden er wel degelijk tegenmaatregelen mogelijk zijn.

Risico beperken

“Er zijn twee manieren om deze aanval in te perken”, luidt het tegenadvies van GnuPG nu. Één is: “Gebruik geen html-mails. Of als je die toch echt moet lezen gebruik een goede MIME-parser en sta geen toegang tot externe links toe.” En twee is: “Gebruik geauthenticeerde encruptie.” Laatstgenoemde is volgens Koch gemakkelijk te realiseren voor OpenPGP-gebruikers, omdat dit sinds begin deze eeuw is geïmplementeerd.

Het door hem onderzochte document is bedoeld voor mailprogramma KMail, waarvan de ontwikkelaars dus wel zijn ingelicht door de onderzoekers. “Het lijkt de volledige paper te zijn met alleen de namen van de andere MUA’s [mail user agents, ofwel mailclients - red.] weggestreept”, aldus GnuPG-ontwikkelaar Koch.

In een openbare conversatie op Twitter doet professor Schinzel van de Münster-universiteit nog het opmerkelijke verzoek om inhoudelijke bespreking van de kwetsbaarheid stil te houden. “Er zal nog genoeg tijd zijn om dit gesprek te voeren”, verklaart de security-onderzoeker, vooruitlopend op de publieke onthulling gepland voor morgen.

Vervroegd openbaren

Overigens spreekt Schinzel tegen dat het GPG-team niet is ingelicht, waarbij hij verwijst naar mailwisseling in november vorig jaar. Verder hebben de onderzoekers besloten hun ontdekking nu toch alvast te openbaren. Op de site efail.de wordt de paper gepubliceerd en de zaak uit de doeken gedaan.

Daarbij worden een viertal oplossingen, dan wel inperkingen, aangedragen. Voor de korte termijn zijn twee mitigations van toepassing: het uitschakelen van encryptie in mailclients, of het uitschakelen van html-rendering in mails. Voor de middellange termijn is er toepassen van patches die mailclientontwikkelaars nu ontwikkelen en uitbrengen. En voor de lange termijn is het noodzakelijk om de OpenPGP- en S/MIME-standaarden te updaten, om beter bestand te zijn tegen misbruik zoals de nu ontdekte en geopenbaarde kwetsbaarheden.

Reacties

Om een reactie achter te laten is een account vereist.

Inloggen Word abonnee