Voor het eerst weet malafide app Signal-communicatie te bespioneren

- ESET-onderzoekers hebben een malafide app gevonden die zich voordoet als Signal

- De app laat aanvallers meelezen met de gesprekken van gebruikers via Signal, wat volgens onderzoekers uniek is

- Ook werd een malafide Telegram-app gevonden, die gebruikers bespioneert.

- Lees ook: Ruim miljard ontsleutelde chatberichten zijn 'goudmijn' voor politie

Een malafide app in de Google Play Store deed zich voor als chat-app Signal en wist gebruikers en hun gesprekken te bespioneren. De ontdekking - gedaan door onderzoekers van beveiligingsbedrijf ESET - is bijzonder: dit praktijkgeval is het eerste gedocumenteerde incident van succesvolle spionage van communicatie via Signal. Ook werd een app gevonden die Telegram-gebruikers bespioneerde. Beide apps zijn inmiddels verwijderd.

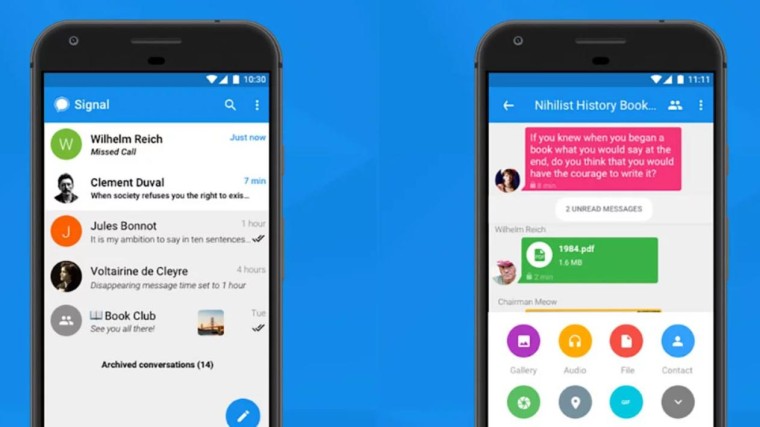

Signal is een chat-app die bekendstaat om zijn focus op privacy. De app beschermt alle gesprekken van gebruikers namelijk standaard met end-to-end-encryptie, gebaseerd op het open source Signal Protocol, dat bijvoorbeeld WhatsApp ook gebruikt.

End-to-end encryptie omzeilen

Maar deze volledige versleuteling beschermt slachtoffers van de malafide app die ESET-onderzoekers vonden niet. Die app, genaamd Signal Plus Messenger, probeert de encryptie namelijk niet te kraken. In plaats daarvan laat de malafide app gebruikers inloggen via de legitieme Signal-functionaliteit, waarna de app begint te communiceren met de command and control-server van de aanvaller, legt ESET op zijn website uit.

De app kan vervolgens berichten die via Signal verstuurd worden, afluisteren door de Signal-functie 'apparaat koppelen' te misbruiken. Daarvoor verbindt de malafide app automatisch het gecompromitteerde apparaat van het slachtoffer met een Signal-apparaat van de aanvaller. Met als gevolg dat de aanvaller dus kan meelezen met alle berichten die verstuurd en ontvangen worden.

ESET zelf noemt de spionagemethode uniek: "ESET-onderzoekers hebben nog niet eerder gezien dat deze functionaliteit werd misbruikt door andere malware en dit is de enige methode waarmee de aanvaller de inhoud van Signal-berichten kan verkrijgen." Gebruikers zelf merken daar dus niets van: zij krijgen gewoon een volledig werkende app-ervaring in Signal Plus Messenger.

Plus neppe Telegram-app

De onderzoekers van ESET vonden daarnaast een malafide Telegram-app, genaamd FlyGram, die gebruikers van dat communicatienetwerk kan bespioneren. Slachtoffers hiervan moeten inloggen via de legitieme Telegram-functionaliteit. Maar nog voordat het inloggen voltooid is, begint FlyGram te communiceren met de command and control-server. De aanvallers kunnen daardoor gevoelige informatie van het apparaat exfiltreren.

Wanneer een gebruiker een specifieke functie activeert die de aanvallers hebben toegevoegd dan krijgt FlyGram ook toegang tot Telegram-back-ups. Volgens de onderzoekers gebeurde dat veelvuldig: minstens 13.953 gebruikersaccounts hebben deze functie ingeschakeld.

Verder kan de proxyserver van de aanvaller sommige metadata loggen. De aanvallers kunnen echter niet meelezen met berichten van gebruikers. "In tegenstelling tot de Signal Plus Messenger, heeft FlyGram niet de mogelijkheid om een Telegram account te koppelen aan de aanvaller of om de versleutelde communicatie van zijn slachtoffers te onderscheppen", benadrukt ESET. Bovendien kunnen de aanvallers niet de berichten ontsleutelen die binnen Telegram zelf worden uitgewisseld.

Ook Nederlandse slachtoffers

Zowel de malafide Signal-app als de malafide Telegram-app maken gebruik van Android BadBazaar-spionagecode. Deze software voor cyberspionage wordt toegeschreven aan APT-groep (advanced persistent threat) GREF, die aan China gelieerd zou zijn. Het hoofddoel van BadBazaar is het exfiltreren van apparaatinformatie, de lijst met contactpersonen, gesprekslogs en de lijst met geïnstalleerde apps. Daarnaast voert het via de Signal Plus Messenger-app spionage uit op Signal-berichten, legt ESET-onderzoeker Lukáš Štefanko uit, die de ontdekking deed.

De malafide apps hebben slachtoffers in diverse landen gemaakt, waaronder Nederland, Polen, Duitsland, Oekraïne, de Verenigde Staten en Australië. De bevindingen van ESET zijn inmiddels gedeeld met Signal en Google. Beide apps zijn vervolgens uit de Play Store verwijderd.

Reacties

Om een reactie achter te laten is een account vereist.

Inloggen Word abonneeOp https://photos.app.goo.gl/qBan1ngkU3NAL8GF8 is onderzoek te vinden over cybersecurity en de consequenties van het ontbreken hiervan. In de referenties onder de covers van de onderzoeken zijn voorbeelden te vinden hoe particuliere partijen en landen andere personen via hun smartphone aanvallen. Als voorbeelden zie bijvoorbeeld het Pega project en het Merciless project.

Op een Smartphone staat de content/informatie voor een deel onder controle van anderen zoals de leverancier van het operating systeem en de Apps. Dit brengt gevaren met zich mee welke er op een personal computer niet hoeven te zijn mits deze goed geconfigureerd is en op een juiste manier gebruikt wordt.