Magento-webshops massaal gepakt door skimming-script

De omvangrijke cybercrimecampagne heeft via website-aanvallen de configuratie van Magento-webshops gewijzigd om eigen malafide code in te laden. Deze JavaScript-code draait op het in Rusland geregistreerde domein Magentocore, waarnaar de malware vervolgens is genoemd door ontdekker Willem de Groot. Hij heeft afgelopen week alarm geslagen over deze succesvolle skimmingsoperatie.

Sluwe skimmer

De security-onderzoeker en malwarejager spreekt zelf van de meest succesvolle skimmer tot op heden. In tegenstelling tot traditionele skimming van pin-automaten is er geen fysieke toegang nodig en valt er veel meer te automatiseren. De Groot heeft de werkwijze van de cybercriminelen ontrafelt en belicht dit in een uitgebreide blogpost. De bende achter MagentoCore heeft in het afgelopen halve jaar 7339 individuele webwinkels te grazen genomen.

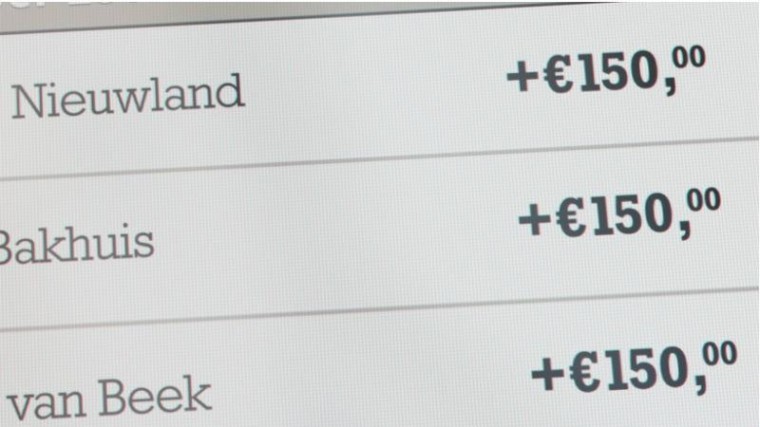

Opvallend is dat de malware naast skimwerk ook aan 'omzetbescherming' doet: met eigen PHP-code verwijdert het concurrerende skimmers. Daarnaast zorgt MagentoCore ervoor dat beheerderswachtwoorden (en voor andere accounts, zoals bijvoorbeeld Backup) om de zoveel tijd opnieuw ingesteld worden, op het door de krakers ingestelde wachtwoord 'how1are2you3'.

Domein op zwarte lijst

Inmiddels heeft browsermaker Google het magentocore-domein opgenomen op de blacklist voor zijn webbrowser Chrome, meldt De Groot in een tweet. Dit voorkomt dat browser van webwinkelend publiek het skimmende script inladen. Het aantal infecties is hiermee drastisch gedaald. Serverside blokkeren kan nuttiger blijken, maar voor effectieve blokkering moet eerst de hele hack worden opgeschoond en daarmee admin-toegang voor de cybercriminelen worden uitgesloten. Het aantal gecompromitteerde Magento-sites staat nu op 5214 stuks, volgens de zoekoptie op broncodezoekmachine PublicWWW, waar Bleeping Computer al naar verwees.

Reacties

Om een reactie achter te laten is een account vereist.

Inloggen Word abonnee