Zo gebruik je als organisatie het veiliger internetadresboek

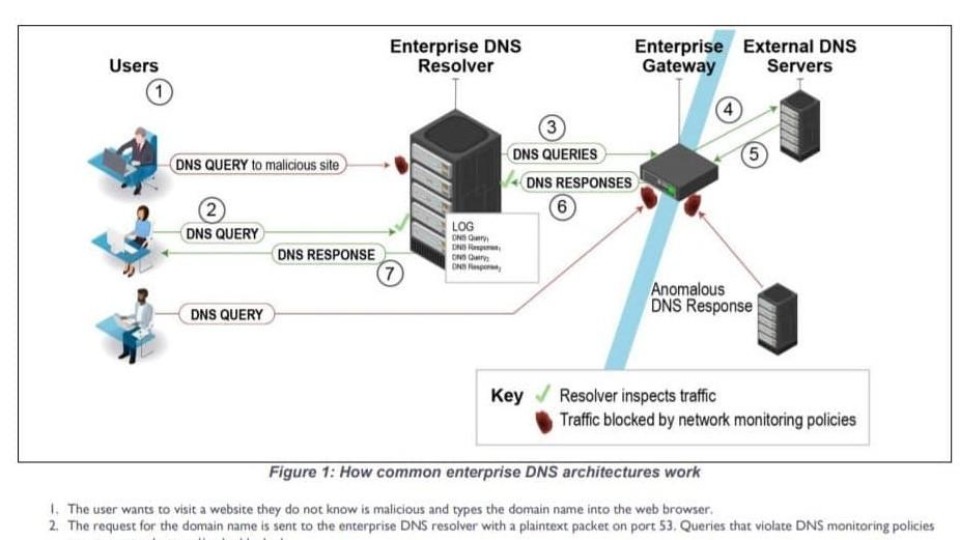

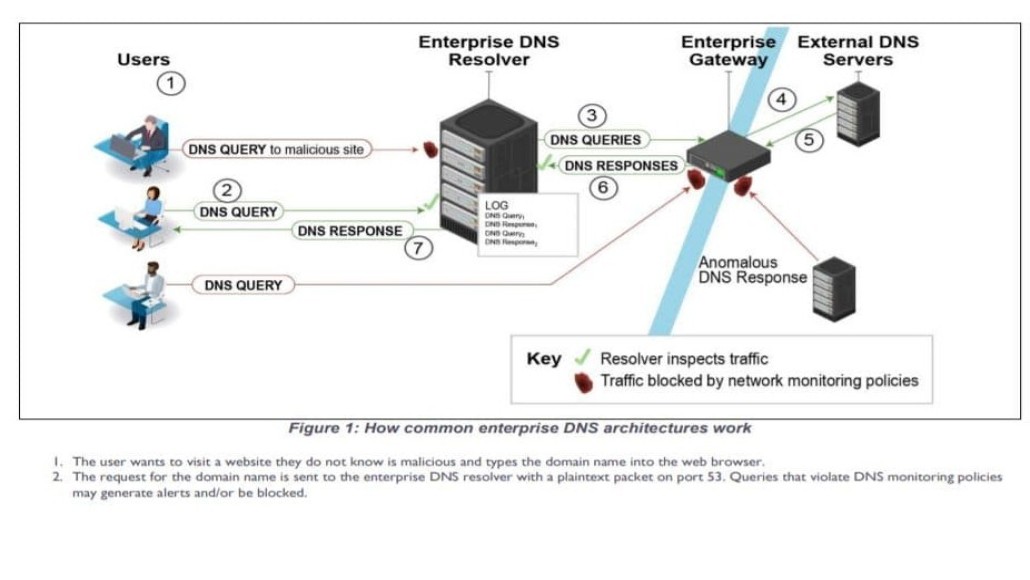

Er is nogal wat discussie over het versleutelen van het verkeer waarmee een webbrowser uitzoekt op welke server - gekoppeld aan internet - de website staat die een gebruiker opvraagt. Simpel gezegd stelt een webbrowser die vraag aan het internetadresboek. Dat Domain Name System (DNS) is een netwerk van gedistribueerde servers (name servers) die naar elkaar verwijzen voor de actuele routes. De browser stelt de vraag via een zogeheten 'resolver' aan het netwerk van name servers. Dat dataverkeer tussen browser en resolver is doorgaans onbeschermd en biedt dus kwaadwillenden de mogelijkheid het te onderscheppen en informatie te veranderen of toe te voegen om zo te bereiken dat de gebruiker op een gemanipuleerde versie van een site uitkomt.

Met DNS over HTTPS (DoH) wordt dit voorkomen door het verkeer te versleutelen. Daarvoor moeten wel alle knooppunten dit protocol ondersteunen en moeten zij ook allemaal te vertrouwen zijn. Met name over dat laatste punt sprak NSA zijn zorgen uit. Bij het contact leggen met een onbekende externe resolver kan de netwerkbeheerder niet controleren of dat een bonafide partij is. Bij de resolver wordt het verkeer ontsleuteld en kan alsnog valse informatie worden teruggegeven.

Het NSA maakt zich ook zorgen dat organisaties het zicht verliezen op welke sites vanaf het bedrijfsnetwerk worden bezocht. Het bezoek van sommige sites kan in strijd zijn met het bedrijfsbeleid of zelfs een gevaar vormen wanneer vanaf het bedrijfsnetwerk sites met malware worden geopend. Doorgaans hebben organisaties een gateway aan de rand van het bedrijfsnetwerk die de adresinformatie van het in- en uitgaande verkeer controleert op het voorkomen van ongewenste adressen. Maar als dat verkeer versleuteld is, lukt dat niet meer.

Een bedrijfs-DoH-resolver inrichten

Het inrichten van een eigen DoH-resolver is een oplossing die het NSA aandraagt om tegemoet te komen aan die problemen. Bij deze resolver kan alsnog een check worden gedaan op het opvragen van ongewenste adressen en cache aangelegd worden voor veel opgevraagde adressen, wat de prestaties van het bedrijfsnetwerk ten goede komt. Bovendien heeft de organisatie in eigen hand aan welke andere DoH-resolvers op internet de verzoeken worden overgedragen, zodat er zekerheid is dat dit alleen vertrouwde DoH-resolvers zijn.

"Het is vrij makkelijk om een DoH resolver zelf in te richten", zegt Moritz Müller, research engineer bij SIDN Labs in antwoord op vragen van AG Connect over het advies van NSA. "Populaire aanbieders van DNS resolver software hebben al DoH en DoT support ingebouwd, bijvoorbeeld Unbound en Knot-Resolver. Als alternatief kan ook de DNS loadbalancer “dnstdist” gebruikt worden. Alle drie zijn trouwens 'made in Europe'."

Gebruik DoH-resolver afdwingen niet makkelijk

Wil deze opzet werken, is wel de voorwaarde dat alle op het bedrijfsnetwerk aangesloten apparatuur ook uitsluitend de bedrijfsresolver gebruiken. "Dit klinkt makkelijker dan het is", waarschuwt Muller. "Zoals al in het artikel van AG Connect beschreven, is DoH-verkeer lastig te herkennen en het blokkeren van IP-adressen van onbekende DoH resolvers blijft een kat-en-muis-spel."

De enige manier om het gebruik van één bepaalde DoH-resolver af te dwingen is een centraal beheer door een bedrijfsadministrator. Die mogelijkheid bieden bijvoorbeeld Firefox - op browserniveau - en iOS en macOS - op het niveau van het besturingssysteem. Muller verwijst voor een verdere uitleg voor netwerkbeheerders over het inrichten van DoH naar een factsheet van het Nationaal Cyber Security Center (NCSC). "Hierin staat ook, hoe met apparaten kan omgegaan worden die niet onder eigen beheer vallen." Dat is bijvoorbeeld van belang nu veel werknemers tijdens thuiswerken het bedrijfsnetwerk gebruiken of wanneer medewerkers hun eigen apparaten meenemen naar kantoor. Een oplossing is in dat geval ervoor te zorgen dat privé-apparaten alleen op een afgescheiden netwerk kunnen inloggen.

Reacties

Om een reactie achter te laten is een account vereist.

Inloggen Word abonnee