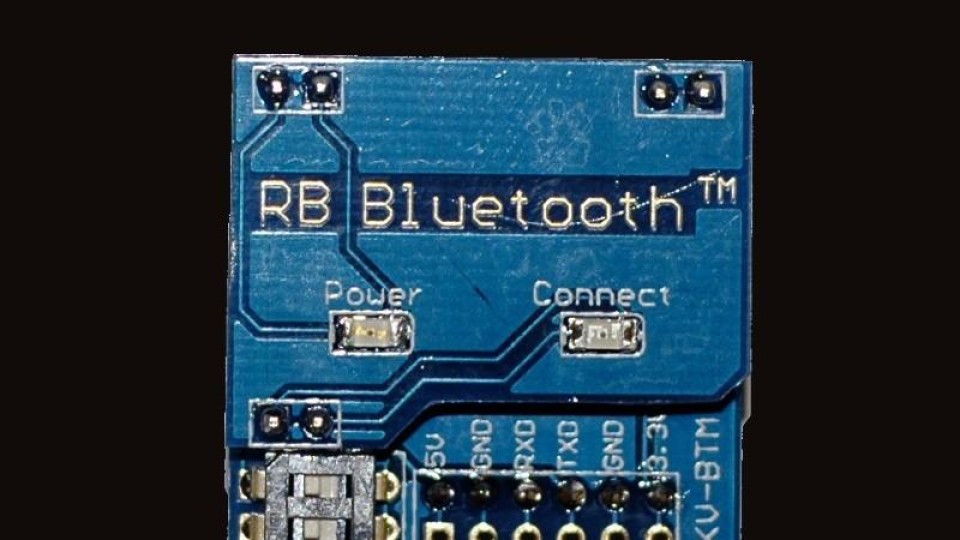

Bluetooth-bug BLESA maakt miljarden apparaten kwetsbaar

De fout kwam aan het licht door onderzoek van de Purdue University dat zich richtte op relatief vergeten onderdelen van de softwarestack, meldt ZDNet. Fouten in de Bluetooth-softwarestack worden wel vaker gevonden, maar de zoektocht daar naar beperkt zich vaak tot het proces waarbij twee apparaten contact maken met elkaar. De onderzoekers van Purdue keken naar het deel van het protocol dat zorgt voor het herstellen van verstoorde verbindingen.

Ook dan zouden beide apparaten opnieuw elkaars cryptografische sleutels moeten verifiëren net als dat bij een eerste verbinding gebeurt. Het blijkt echter dat in de kwetsbare BLE-software-implementatie die verificatie niet wordt afgedwongen, maar optioneel is. Als de betreffende apparaten dan niet op een andere laag vraagt om die authenticatie, blijft de check dus achterwege. Kwaadwillenden kunnen daar gebruik van maken met een Bluetooth Low Energy Spoofing Attack (BLESA)-aanval. Ze creëren een denial-of-service-aanval op de Bluetooth-verbinding die daardoor uitvalt. Tijdens het opnieuw verbinden nemen ze de verbinding over waarbij de fout er voor zorgt dat de aanval niet wordt ontdekt.

Windows 10 BLE-stack is veilig

Niet alle BLE-implementaties zijn kwetsbaar. Zo bleek de BLE-stack van Windows 10 niet kwetsbaar, maar die van Android (Fluoride), Linux-gebaseerde IoT-apparatuur (BlueZ) en iOS wel. Apple heeft inmiddels de kwetsbaarheid ondervangen en het BlueZ team zegt de kwetsbare software-onderdelen niet meer te gebruiken. Voor Android lijkt nog niks geregeld.

Het patchen van ingebruikzijnde Bluetooth-apparatuur blijkt vaak erg lastig en soms zelfs onmogelijk. Meer details zijn te vinden in een bijdrage (pdf) aan de Usenix WOOT 2020 conferentie.

Reacties

Om een reactie achter te laten is een account vereist.

Inloggen Word abonnee