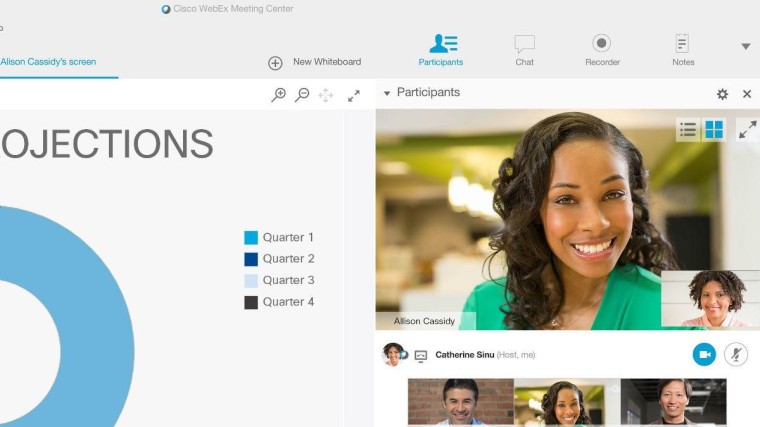

Cisco patcht lekken in Webex

De lekken zijn gevonden door onderzoekers van IBM Research. IBM werkt zelf met Webex, wat het bedrijf ertoe bracht deze software eens goed te onderzoeken. De lekken die zijn gevonden zitten in het zogeheten handshake-proces. Webex gebruikt dit voor verbindingen tussen deelnemers aan vergaderingen.

Daarbij wisselen een client en een server ‘join’-berichten uit met gegevens over onder meer de deelnemers van de betreffende vergadering, de client-applicatie, het ID van de vergadering en de vergaderruimte. Door het lek kan een aanvaller die een URL van een vergadering heeft de boodschappen die uitgewisseld worden tussen de client-applicatie en de back-end van de Webex-server manipuleren. Zo kan hij in een vergadering blijven zonder dat de andere deelnemers dat merken, zolang de aanvaller zich stil houdt.

Drie lekken

Het gaat om drie lekken: CVE-2020-3419, dat een ongenode gast toegang biedt tot een Webex-vergadering. Het tweede lek is CVE-2020-3471 biedt de mogelijkheid dat een onwelkome gast die door de host uit de vergadering is verwijderd ongemerkt kan blijven deelnemen.

Het derde lek, CVE-2020-3441, kan een kwaadwillende misbruiken voordat een vergadering is begonnen. In de lobby kan hij makkelijk toegang krijgen tot data als namen, mailadressen en IP-adres, ook al is sprake van een besloten vergadering of als de vergadering nog niet is gestart.

Cisco heeft inmiddels patches uitgebracht voor de lekken.

Reacties

Om een reactie achter te laten is een account vereist.

Inloggen Word abonnee