Flash-gat geeft Webex-deelnemers malwarerisico

Voor misbruik van deze kwetsbaarheid via Flash is wel toegang tot een Webex-vergadering nodig. Cisco spreekt in zijn security-bulletin van een 'authenticated attacker'. Door de aard van de online-veradersoftware kan dit natuurlijk wel een 'remote attacker' zijn.

Het risico van Flash-infectie is aanwezig in de WebEx Business Suite clientsoftware, in WebEx Meetings en in WebEx Meetings Server. Al deze producten van Cisco dienen ge-update te worden. Er zijn geen workarounds die de kwetsbaarheid afdekken, aldus het informatiebulletin van de leverancier.

Ter geruststelling meldt Cisco dat zijn Product Security Incident Response Team (PSIRT) zich niet bewust is van misbruik of publieke bekendmaking van deze kwetsbaarheid. De ontdekker, Alexandros Zacharis van EU-beveiligingsorgaan ENISA, heeft de ICT-leverancier direct ingelicht. Toch scoort dit Flash-gat in Webex een 9 in de CVSS-weging (Common Vulnerability Scoring System). Het hoogste cijfer, dus voor het gevaarlijkste gat, is daarin een 10.

Brede platformambities

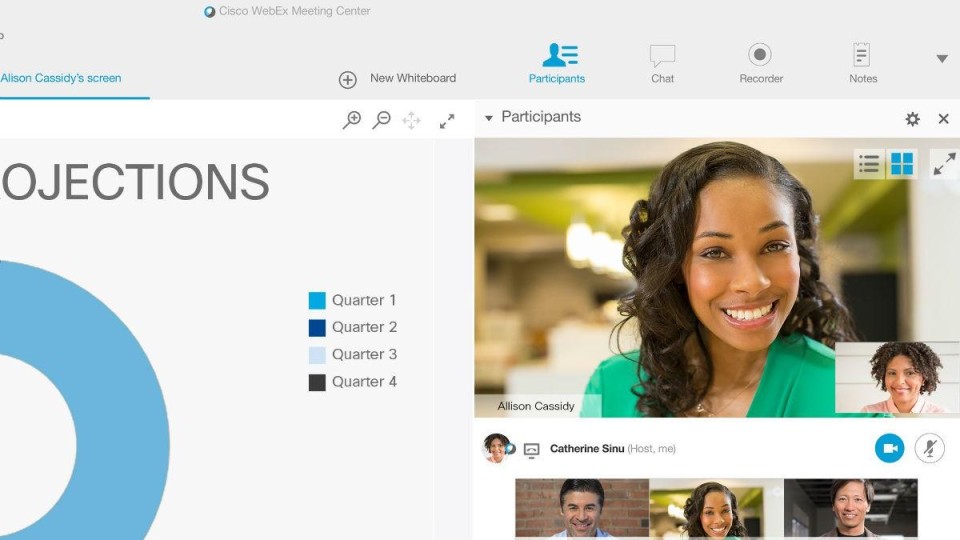

Cisco heeft gister aangekondigd dat het Webex uitbreidt als algemeen platform voor communicatie en samenwerking. De online-vergadersoftware is vernieuwd en biedt daarbij onder meer support voor telefonie, functionaliteit voor groepssamenwerking, en integratie met tools van derden. De reikwijdte van Webex - en dus ook van misbruik ervan - wordt hierdoor groter.

Daarnaast gaat Cisco spraakherkenning en kunstmatige intelligentie toevoegen aan Webex middels de technologie van het vorig jaar overgenomen AI-bedrijf MindMeld. De hieruit voortkomende Webex Assistant moet helpen om vergaderingen soepel te laten verlopen, door te luisteren en leren zodat het bijvoorbeeld deelnemers kan wijzen op toezeggingen en afgesproken deadlines.

Webex krijgt spraakaansturing en AI:

Reacties

Om een reactie achter te laten is een account vereist.

Inloggen Word abonnee