Wachtwoorden en encryptiesleutels kunnen uitlekken via AMD-gat

De zogeheten Zenbleed-bug in AMD's x64-processors stelt aanvallers in staat om data te stelen, waaronder ook gevoelige informatie zoals wachtwoorden en sleutels voor encryptie van data. Die waardevolle data is buit te maken door 'niet bevoegde' software die dan op de computer draait. Dit hoeft dan niet eens malware te zijn die al binnen is gedrongen: de kwetsbaarheid valt te benutten door simpelweg wat JavaScript-code. Die aanvalscode kan bijvoorbeeld gewoon op een website draaien. Een aanval via Zenbleed is dus op afstand uit te voeren.

Cloudgevaar

De bevinding dat deze zogeheten side-channel-aanval ook remote werkt, wordt uit de doeken gedaan door cloudbedrijf Cloudflare. De kwetsbaarheid (CVE-2023-20593) in AMD's Zen 2-processors reikt namelijk van goedkopere chips zoals de Ryzen 5 3600 voor consumenten-pc's tot aan krachtige serverchips zoals de EPYC-processors voor datacenters. Daar kan Zenbleed dus een nog wat groter gevaar zijn dan voor gewone eindgebruikers, omdat in datacenters meerdere gebruikers van meerdere bedrijven hun workloads laten draaien.

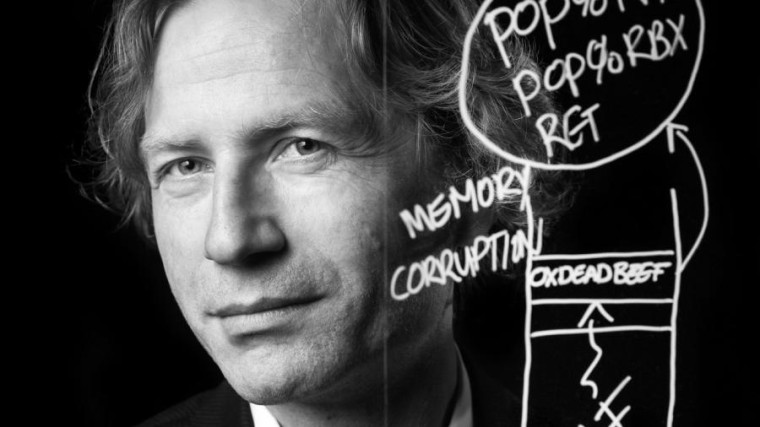

De snelheid waarmee data valt te stelen via Zenbleed lijkt het gevaar te beperken. Bij succesvolle uitvoering kan data-extractie met 30 kb per seconde, per processorcore, worden gedaan. Dat is echter snel genoeg om relatief kleine datasets zoals wachtwoorden en encryptiesleutels in valide tijdsbestek te verkrijgen. Zenbleed-ontdekker Tavis Ormandy meldt dat alle software die op een Zen 2-computer draait, kwetsbaar is. Naast gewone applicaties en het besturingssysteem omvat dat dus ook virtuele machines en sandboxes. De extra beveiliging die zulke toepassingen kunnen bieden, zijn hier niet van toepassing.

Exploitcode beschikbaar

De beruchte gatenjager Ormandy heeft ook een werkende exploit geschreven voor zijn ontdekking. De code daarvoor stelt hij publiekelijk ter beschikking, zodat iedereen het kan testen. Zijn exploitcode is geschreven voor Linux, maar de Zenbleed-bug is volledig onafhankelijk van het gebruikte besturingssysteem. "Alle besturingssystemen worden geraakt", blogt de securityexpert van Google's afdeling Information Security.

Ondertussen is AMD bezig met het ontwikkelen van firmware-updates die Zenbleed dichten. Voor enkele processors is die bijgewerkte microcode al beschikbaar. Voor de rest staan patches nu gepland om in oktober, november en december uit te komen. Ormandy draagt in zijn blogpost nog een workaround aan. "Dit kan wat prestatieniveau kosten", merkt hij daarbij nog op. Ormandy waarschuwt nog dat het op dit moment niet mogelijk is om Zenbleed-misbruik op betrouwbare wijze te detecteren.

Reacties

Om een reactie achter te laten is een account vereist.

Inloggen Word abonneeConform de informatie-theorie kunnen onkraakbare wachtwoorden gegenereerd worden met true quantum random generatoren, zie https://photos.app.goo.gl/Q8QLdXpRmDYUK76r5 voor true quantum random generatoren in gebruik van nederlandse universiteiten.

Informatie-theoretisch veilige systemen welke deze true quantum wachtwoorden gebruiken zijn onkraakbaar. De wachtwoorden en encryptiesleutels van deze systemen kunnen ook niet uitlekken via dit AMD-gat.

Op https://photos.app.goo.gl/XRcRX84H48EvhX9i9 zijn situaties te vinden waarin zo'n systeem operationeel is.